La cybersécurité est devenue un enjeu majeur du XXIe siècle. La banque, un secteur à enjeu financier très exposé, essaie de faire face à la menace même si les pirates informatiques gardent toujours une longueur d’avance.

CYBERSECURITE – Aujourd’hui, le numérique fait partie du quotidien. Il permet, dans tous les secteurs d’activités, de réaliser des gains de productivité et d’augmenter la richesse. Si cette technologie offre des opportunités immenses, elle pose cependant de nombreux défis. Pour les banques, l’enjeu est surtout sécuritaire avec les multiples menaces qui vont du risque d’usurpation d’identité, au vol de fonds, de données personnelles des particuliers, des grandes entreprises, des Pme, des services publics pour en prendre le contrôle, etc. En effet, cachés derrière leurs ordinateurs, les pirates informatiques infligent des dégâts colossaux à l’économie mondiale. Et le risque va en s’amplifiant, selon Ibrahima Nour Eddine Diagne, administrateur général de GAINDE 2000, qui souligne que la banque, un secteur à enjeu financier, est très exposé. « On va entrer dans une nouvelle ère de risques qui ne correspond plus à l’ancienne et où les éléments de confiance traditionnelle ne seront plus les mêmes. Voilà le grand défi auquel le secteur financier doit faire face », déclare M. Diagne.

D’après le professeur Alex Louis Gabriel Corenthin, Directeur des systèmes d’information de l’Université Cheikh Anta Diop de Dakar et professeur au département génie informatique de l’École supérieure polytechnique (UCAD), par ailleurs gestionnaire du domaine sn, le coût économique de la cybercriminalité varie d’année en année. Il dépend de nombreux facteurs, notamment le nombre et la gravité des cyberattaques, les secteurs d’activité touchés, d’une part, et d’autre part, les régions géographiques concernées, et les mesures de sécurité mises en place pour prévenir ou atténuer ces attaques. « Les estimations du coût de la cybercriminalité sont souvent sujettes à débat et peuvent varier considérablement en fonction des sources et des méthodologies utilisées pour les calculer », affirme-t-il.

La cybersécurité est devenue un enjeu majeur du XXIe siècle. Face à l’ampleur de la menace, les banques sont-elles bien outillées ? « Les banques sont traditionnellement outillées. Elles ont un historique avec la relation client et ont des données qui peuvent leur permettre de mettre en place des logiques d’intelligence artificielle. Elles ont également la capacité de faire les analyses nécessaires et tirer profit de cette ère digitale », répond l’administrateur général de GAINDE 2000. « Si l’on se fie aux dispositions de la BCEAO, le régulateur de l’espace financier de l’UEMOA, le respect des dispositions réglementaires implique, la maîtrise des risques informatiques et donc l’intégration de compétences avérées dans ce domaine dans le secteur bancaire », renchérit M. Corenthin. Il rappelle que la Banque Centrale des Etats de l’Afrique de l’Ouest (BCEAO) a proposé aux autorités de l’Union, la refonte des règles prudentielles en vigueur applicables aux établissements de crédit de l’Union, basées sur les dispositions de Bâle III.

Entrée en vigueur en 2018, Bale III est une réforme financière qui a pour but de renforcer la sécurité et la solidité du système bancaire. Il vise à promouvoir la préservation d’un « système bancaire, solide et résilient, répondant aux besoins des économies des Etats de l’UEMOA, et qui présente un profil de risque maîtrisé ». La maîtrise des risques opérationnels passe au demeurant, par une gestion efficace des identités et des accès.

« Contrôler la gestion des droits d’accès des employés est une fondation de la gestion des risques. Particulièrement dans la banque, un accès informatique mal géré est source de risques opérationnels, et donc de pertes financières », confie Alex Corenthin. Il s’y ajoute que Bâle III a introduit l’évaluation des risques opérationnels dans les exigences minimales de fonds propres des banques. Et les approches de mesure avancées autorisent la banque à estimer elle-même les risques liés à son activité. « Une chaîne efficace de gestion des identités et des accès participe à la maîtrise des risques, et permet de bâtir des indicateurs d’exposition directement exploitables », poursuit l’enseignant. Les règles de Bale III ont été transposées en tenant compte des caractéristiques des économies et des spécificités du système bancaire de l’UEMOA.

D’après le gestionnaire du domaine sn, les impacts financiers de la cybercriminalité dans les pays membres de l’Union économique et monétaire ouest-africaine (UEMOA) peuvent varier en fonction de plusieurs facteurs notamment la taille de l’économie, la maturité technologique, le niveau de préparation en matière de cyber sécurité et le degré de cybercriminalité dans chaque pays membre. Au titre des impacts financiers potentiels de la cybercriminalité dans cette région, il en liste quelques-uns comme :

Les pertes économiques directes qui peuvent affecter les entreprises, les particuliers et les institutions financières de la région ;

Les coûts de réparation et de récupération. Les organisations touchées par des cyberattaques doivent souvent engager des dépenses considérables pour réparer les systèmes informatiques endommagés, restaurer les données, et mettre en place des mesures de cyber sécurité renforcées ;

La fraude et le vol d’identité. La cybercriminalité peut entraîner des pertes financières dues à la fraude en ligne et au vol d’identité. « Les victimes peuvent subir des préjudices financiers importants, notamment des transactions non autorisées sur leurs comptes bancaires », soutient M. Corenthin sans oublier,

La perturbation des activités commerciales entraînant des pertes financières dues à l’indisponibilité des services en ligne ;

Les coûts de conformité et de notification découlant du fait que les entreprises et les organismes gouvernementaux doivent souvent investir dans des mesures de conformité aux réglementations en matière de cybersécurité et de protection des données ; ce qui peut entraîner des coûts supplémentaires ;

La perte de confiance et réputation. Les cyberattaques peuvent nuire à la réputation d’une entreprise ou d’un gouvernement, entraînant une perte de confiance des clients, des investisseurs et du public. « Cette perte de confiance peut avoir des conséquences financières à long terme », indique le gestionnaire du domaine sn.

Dans le monde, les dégâts se chiffrent en milliards de dollars. En 2020, le rapport annuel du Center for Strategic and International Studies (CSIS) et de McAfee a estimé que le coût global de la cybercriminalité était d’environ 1.000 milliards de dollars. C’est plus que le préjudice provoqué par le trafic de drogue.

Malheureusement, les pirates informatiques gardent toujours une longueur d’avance. « Cela a été toujours le cas. Mieux vous gardez votre maison parce qu’il y a un trésor, plus cela intéresse les voleurs », confie Ibrahima Nour Eddine Diagne. Il soutient que le combat est permanent et que les banques, les cibles premières des pirates informatiques subiront de plus en plus d’attaques. « L’industrie de la cyberattaque et de la cyberdéfense se nourrit de failles. A chaque fois qu’un dispositif est conçu, elle essaie de voir les failles pour essayer de passer à travers les mailles. C’est un combat perpétuel », dit-il. « La sécurité est devenue un métier indépendant avec de sérieux enjeux. De plus en plus, il sera nécessaire de l’externaliser », ajoute M. Diagne. D’après l’administrateur de GAINDE 2000, le plus important, c’est d’éviter la paralysie des banques. « Il faut à chaque une fois qu’une banque subit une attaque, les responsables doivent faire en sorte que le système ne soit pas bloqué, le temps de le réparer. Aujourd’hui, ces logiques sont mises en place par toutes les banques du monde y compris au Sénégal. »

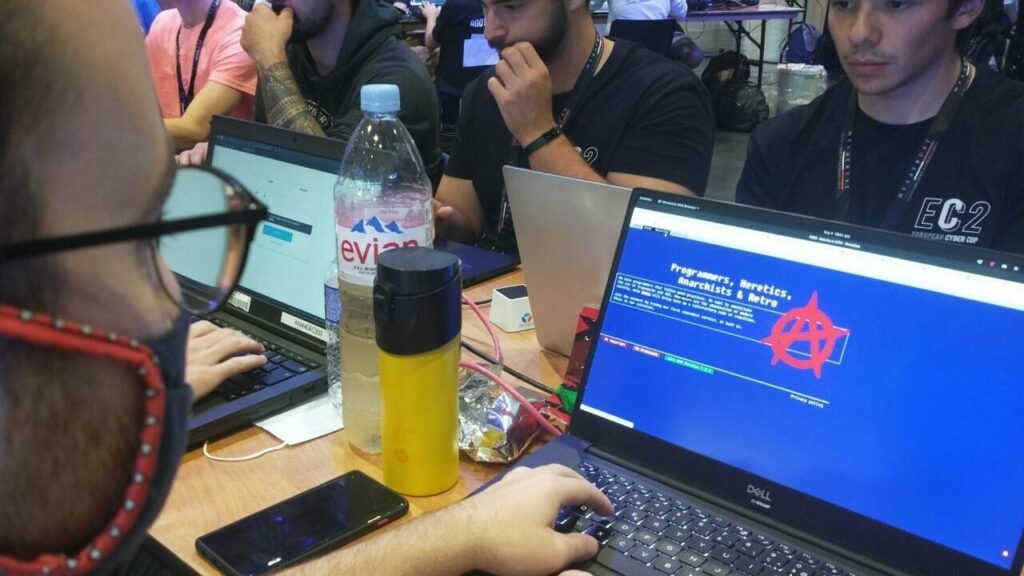

Qui sont les pirates informatiques ?

Les cybercriminels peuvent être classés en plusieurs catégories en fonction de leurs motivations et de leurs objectifs. Voici quelques-unes des catégories de cybercriminels courantes. Alex Corenthin en identifie quatre.

Les Hackers qui peuvent être classés en différentes catégories, notamment les hackers éthiques (qui cherchent à améliorer la sécurité informatique), les hackers de sécurité (qui cherchent à identifier et à corriger les vulnérabilités), et les hackers malveillants (qui exploitent les vulnérabilités à des fins personnelles ou criminelles).

Les criminels informatiques qui s’adonnent au vol d’identité, à la fraude financière et à l’escroquerie en ligne, etc.

Les pirates informatiques sont souvent motivés par des gains financiers. Ils peuvent compromettre des systèmes informatiques pour voler des données sensibles, des informations financières, ou pour extorquer de l’argent en utilisant des rançongiciels.

Les activistes en ligne. Certains individus ou groupes, connus sous le nom de hacktivistes, utilisent leurs compétences en informatique pour promouvoir des causes politiques ou sociales en perturbant des sites web, en diffusant des informations sensibles ou en menant des attaques en ligne. « Il est important de noter que la cybercriminalité est un domaine en constante évolution, et les motivations des cybercriminels peuvent varier considérablement. Certaines cyberattaques sont motivées par des gains financiers tandis que d’autres visent à perturber des services, à voler des secrets industriels ou à promouvoir des objectifs politiques », note M. Corenthin.

Comment se protéger des cambrioleurs 2.0 ? Le professeur au département génie informatique de l’École Supérieure Polytechnique de l’UCAD insiste sur une politique de sensibilisation des utilisateurs et des citoyens et la promotion des bonnes pratiques en la matière ainsi que la mise en place d’un système de veille et d’alerte performant au niveau national. « Cela implique une coordination et un engagement de tous les acteurs de la sécurité, dans le sens le plus large », insiste Alex Corenthin. Soutenant que la sécurité absolue n’existe pas, il suggère une adaptation constante des compétences et des procédures pour prendre en compte l’évolution de la technologie et les risques y afférents. Heureusement, les autorités et les organisations de sécurité informatique travaillent constamment pour identifier et poursuivre les cybercriminels afin de protéger les systèmes et les données contre ces menaces.

Maderpost / Lejecos